EC COUNCIL PARTNER

Развивайте знания и умения по киберсигурност!

Направете първата стъпка с нас!

ТехНетУни в качеството се на лицензиран партньор на EC Council предлага обучения по курсове и програми за киберсигурност.

Това са поредица от обучения, в които се изучават най-актуалните и съвременни методи и техники, за защити на системите, мрежовите инфраструктури и приложения с оглед осигуряване на сигурността им. Най-известна е програмата за сертифицирани етични хакери, която дава възможност на специалистите да получат знания и умения, както и възможности, необходими за борба със злонамерени лица.

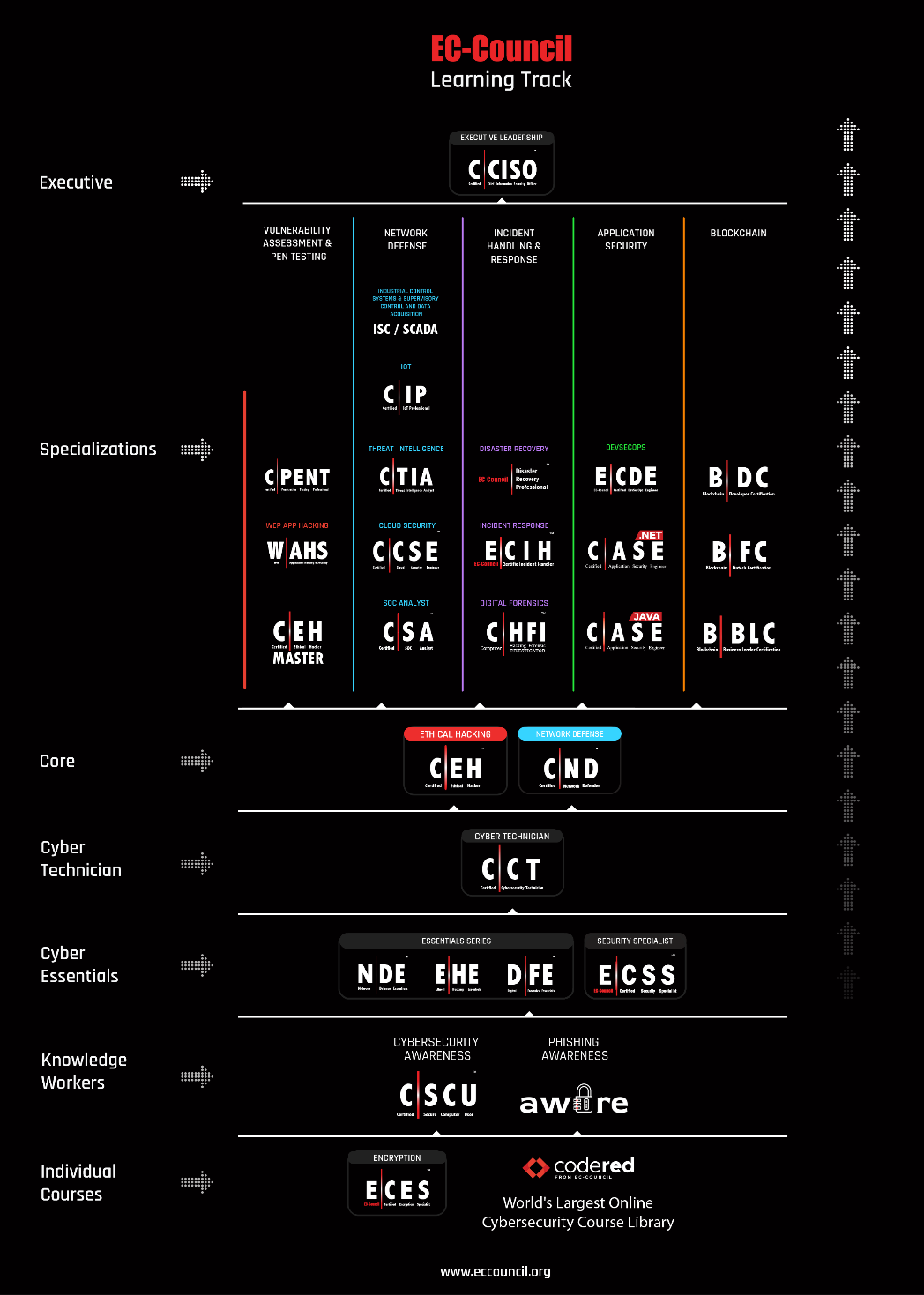

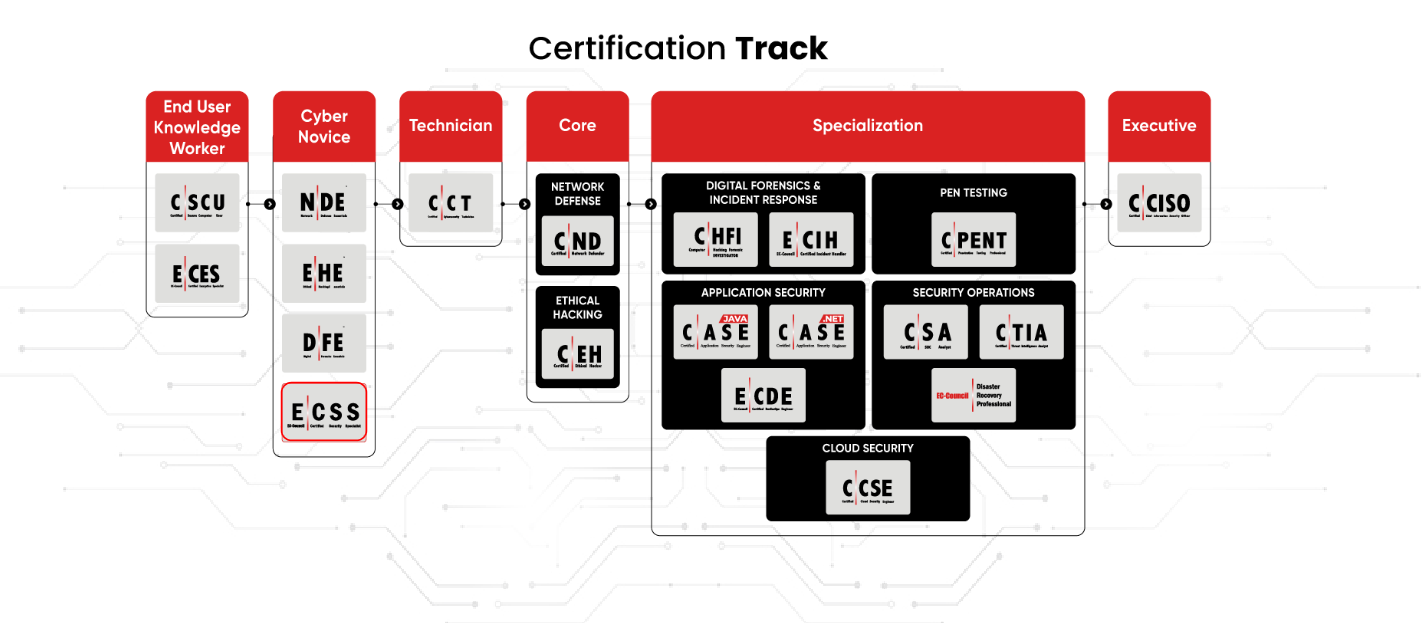

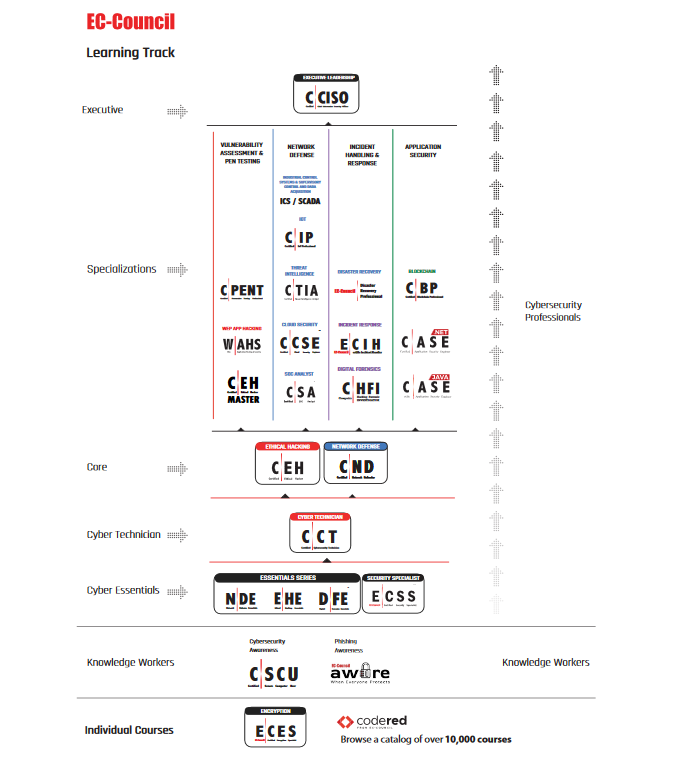

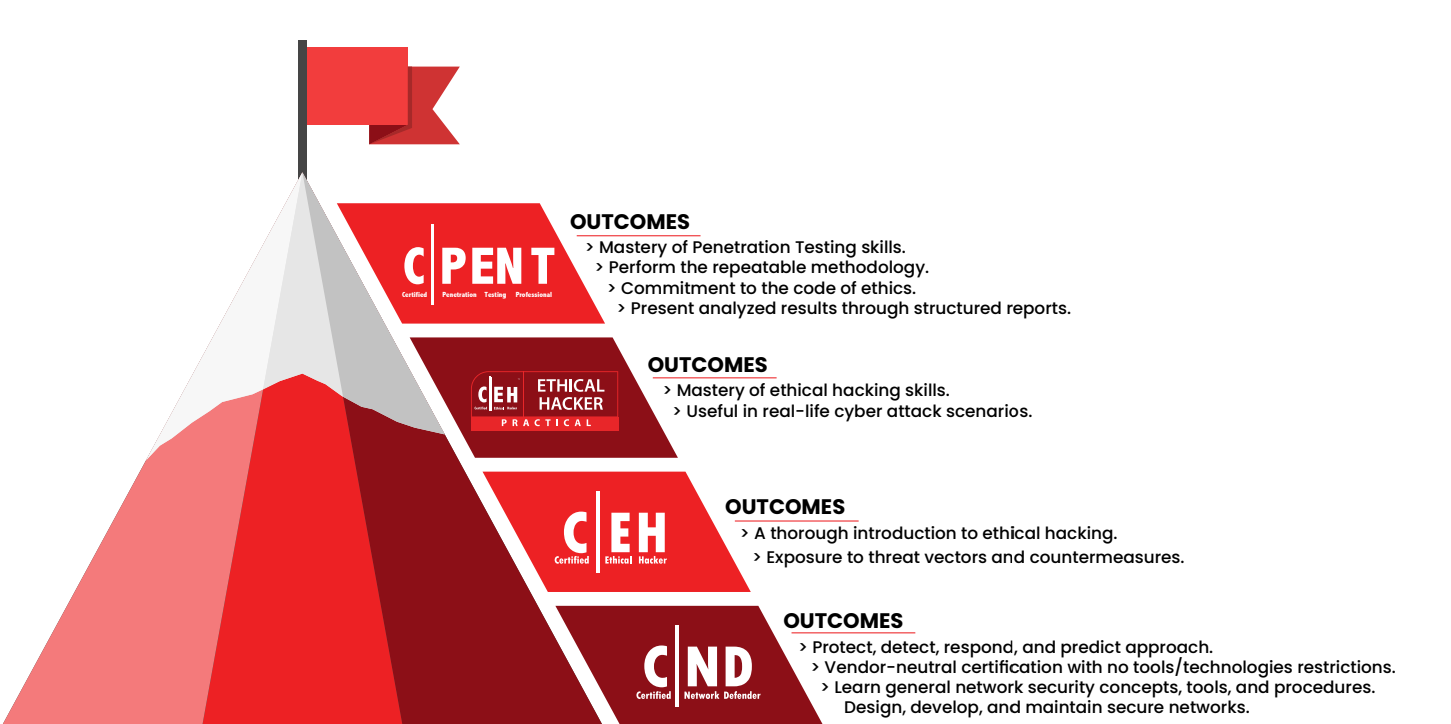

Програми, курсове и пътища на сертификация с EC Council:

⇒ Ethical Hacking Essentials (EHE)

⇒ Network Defense Essentials (NHE)

⇒ Digital Forensics Essentials (DFE )

⇒ Certified Security Specialist - обединява трите обучения (EHE+NHE+DFE ) в едно и завършва с един сертификационен изпит

⇒Certified SOC Analyst (CSA)

⇒Certified Threat Intelligence Analyst (CTIA)

⇒Certified Hacking Forensic Investigator (CHFI)

⇒Certified Network Defender (CND)

⇒Certified Incident Handler (CIH)

⇒Certified Cloud Security Engineer (CCSE)

⇒Certified DevSecOps Engineer (CDE)

⇒Certified Encryption Specialist (ECES)

⇒Disaster Recovery Professional (EDRP)

⇒Web Application Hacking Security(WAHS)

⇒Certified Penetration Tester (CPT)

Програма и курс за крайни потребители

В програмата се разглеждат ключови моменти за:

Важността на данните в информационната ера и огромното количество заплахи, които се генерират срещу тях; Какво представлява процеса на осигуряване на сигурност от неоторизиран достъп и защита на информацията на инфраструктурата която я съхранява; Чия е отговорността за опазване на информацията и кои са методите и техниките за имплементиране на сигурност; Кои са елементите на сиргурността; Какви са потенциалните загуби след генерирана атака и пробив в сигурността на системите; Кои са ефективните политики за сигурност, които се имплементират за минимизиране на рисковете от заплахи и кражба на данни;

Certified Secure Computer User (CSCU)

Обучението за CERTIFIED SECURE COMPUTER USER v3 дава знания и умения за защити на цифровия потребител от хакери и измами. Научете се да защитавате компютри и мрежи, мобилни телефони и игрални системи, IoT и интелигентни домашни устройства.

Студентите ще придобият основни познания за различни заплахи за компютърната и мрежовата сигурност, като например: КРАЖБА НА САМОЛИЧНОСТ, ЗЛОНАМЕРЕН СОФТУЕР, СОЦИАЛНО ИНЖЕНЕРСТВО, ЗАГУБА НА ПОВЕРИТЕЛНА ИНФОРМАЦИЯ, ИЗМАМИ С КРЕДИТНИ КАРТИ, ОНЛАЙН БАНКИРАНЕ, ФИШИНГ ИЗМАМИ.

БЪДЕТЕ КИБЕРХИТРИ: НЕ ПОПАДАЙТЕ В КАПАНА!

Оптимизиран с най-новите операционни системи, инструменти и техники курсът C|SCU включва осигуряване на защита и на устройствата от интернет на нещата и игровите конзоли, както и защита, която е необходима при извършване на дистанционна работа.

СТАНЕТЕ СЕРТИФИЦИРАН СИГУРЕН ПОТРЕБИТЕЛ НА КОМПЮТЪР и ПРИДОБИЙТЕ СЕРТИФИКАЦИЯ ЗА C|SCU v.3 !

ОПИСАНИЕ НА ОБУЧЕНИЕТО

ОПИСАНИЕ НА ОБУЧЕНИЕТО

Програмата CSCU е предназначена за обучение на студентите по безопасната работа с компютри, устройства и мрежи чрез фокусиране върху практическите аспекти на мрежите и сигурност, което им позволява да разширят своите умения. Студентите ще развият фундаментално разбиране за компютрите, устройствата, и мрежова сигурност, включително кражба на самоличност, кредитни измами с карти, фишинг измами при онлайн банкиране, зловреден софтуер, загуба на на чувствителна информация и социално инженерство. Този сертификация е отлично допълнение към образователните за работещите с познания и крайните потребители, които се интересуват от да се превърнат в сигурни мощни потребители

Предварителни изисквания и знания които е необходимо да имате преди да започнете обучението:

Основни познания за компютри и компютърни устройства.

Тъй като това е основен курс, насочен към сертифициране на потребители на компютри и интернет, няма основни изисквания за участие. Всички, които използват електронна поща, сърфират в интернет, общуват в мигновени съобщения, актуализират страницата си във Facebook, пишат в Twitter, използват приложни програми на Microsoft и т.н., се насърчават да присъстват на тази програма

За кого е предназначено обучението:

Програмата за сертифициране на CSCU е предназначена за лица, които използват компютри и интернет, но не са запознати с въпросите на компютърната сигурност. Тази програма им дава по-добра представа за проблемите на сигурността, с които могат да се сблъскват редовно.

За какво ще ви помогне обучението:

Да получите знания и умения по теми като:

• Introduction to Security

• Securing Operating Systems

• Malware & Antivirus

• Internet Security

• Security on Social Networking Sites

• Securing Email Communications

• Securing Mobile Devices

• Securing the Cloud

• Securing Network Connections

• Data Backup & Disaster Recovery

Придобити знания и умения

Студентите ще се научат да:

Да идентифицират риска, свързан с различни киберзаплахи

Да прилагат сигурността на данните

Да защитават различни операционни системи

Да инсталират и конфигурират антивирусни програми

Да прилагат основни мерки за сигурност, когато са онлайн

Архивиране на данни и възстановяване при бедствия

Прилагане на различни мерки за сигурност на електронната поща

Предпазване на мобилни устройства от различни атаки

Защитават своите акаунти в облака

Защита на мрежовите връзки

Защита на iot устройства и конзоли за игри

Защита на работата от разстояние

Да прилагат подходящи мерки за сигурност, свързани с онлайн социалните мрежи

Защо е необходимо обучение за повишаване на осведомеността за киберсигурността?,

Ландшафт на заплахите - Ландшафтът на заплахите се променя постоянно и информираността за сигурността е нетрайно умение. Непрекъснатото обучение на вашите служителите си за нови и нововъзникващи заплахи създава по-сигурна служител и по-сигурна организация.

Нормативни изисквания - Регламенти като GLBA, PCI, HIPAA и др.

Sarbanes-Oxley изискват обучение за повишаване на осведомеността за сигурността, защото хората са все още са слабото звено в ИТ сигурността.

Политики за използване на собствени устройства (BYOD) - Вашата мрежа е по-малко защото вашите служители използват устройства и връзки, които са извън вашата политика за сигурност. BYOD изисква добра сигурност програма за обучение

СЪДЪРЖАНИЕ НА ОБУЧЕНИЕТО

C SCU V3 GOES BEYOND SECURITY AWARENESS VERSION 3 INCLUDES

- Coverage on the latest Operating Systems

- Latest Tools and Techniques to maximize security

- Coverage on securing Gaming Consoles and IoT/Smart Home Devices

- Techniques to secure Home Offices and Remote Work locations

Additional Material for Deeper Understanding

In addition to discussion questions, there are demo videos for the key

concepts of some modules, which explain how to implement certain

security measures in a detailed, step‐by‐step manner

These demonstration videos help students understand these

procedures better than just looking at some screenshots on the

screen.

в ДОПЪЛНЕНИЕ

Each module has a few discussion questions at

the end which enable to students to apply the

concepts learned in course to real life

scenarios. These questions help the instructor

gauge the level of understanding of the

students as well as help the students to

understand the real life applications of

concepts that they are learning

ЗНАНИЯ И УМЕНИЯ

Знания и умения, които получават стиудентите след преминатото обучение:

Програмата за повишаване на осведомеността за сигурността на CSCU се фокусират основно върху Основи на компютърната сигурност.

След завършване на курса студентът ще знае как да:

да защитават различни операционни системи

Да създават резервни копия на данни и да извършват възстановяване при бедствия

да предпазват мобилните си устройства от различни атаки

да се запознае с атаките на социалното инженерство и кражбата на самоличност

да инсталира и конфигурира антивирусни програми

Разбират различни инциденти, свързани със сигурността

Разберете как да защитите своите акаунти в облака

Разбират различните проблеми със сигурността в сайтовете за социални мрежи

УЧЕБЕН ПЛАН

МОДУЛ 1: ВЪВЕДЕНИЕ В СИГУРНОСТТА НА ДАННИТЕ

МОДУЛ 2: ЗАЩИТА НА ОПЕРАЦИОННИТЕ СИСТЕМИ

МОДУЛ 3: ЗЛОВРЕДЕН СОФТУЕР И АНТИВИРУСНА ПРОГРАМА

МОДУЛ 4: ИНТЕРНЕТ СИГУРНОСТ

МОДУЛ 5: СИГУРНОСТ В САЙТОВЕТЕ ЗА СОЦИАЛНИ МРЕЖИ

МОДУЛ 6: ЗАЩИТА НА ИМЕЙЛ КОМУНИКАЦИИТЕ

МОДУЛ 7: ЗАЩИТА НА МОБИЛНИ УСТРОЙСТВА

МОДУЛ 8: ЗАЩИТА НА ОБЛАКА

МОДУЛ 9: ЗАЩИТА НА МРЕЖОВИТЕ ВРЪЗКИ

МОДУЛ 10: АРХИВИРАНЕ НА ДАННИ И ВЪЗСТАНОВЯВАНЕ СЛЕД БЕДСТВИЕ

МОДУЛ 11: ЗАЩИТА НА IOT УСТРОЙСТВА И ИГРАЛНИ КОНЗОЛИ

МОДУЛ 12: ЗАЩИТЕНА ДИСТАНЦИОННА РАБОТА

ЛАБОРАТОРНА СРЕДА

ФОРМИ НА ОБУЧЕНИЕ

ПРОДЪЛЖИТЕЛНОСТ НА ОБУЧЕНИЕТО

2 ДНИ

The total duration of the course is

16 hours

ТАКСА ОБУЧЕНИЕ

Такса обучение - 180 лв.-самостоятелна форма

с инструктор - 250 лева

СЕРТИФИКАТ ЗА ПРЕМИНАТОТО ОБУЧЕНИЕ

СЕРТИФИКАЦИОНЕН ИЗПИТ

Who should get the C|SCU Certification?

Anyone interested in getting into the world of cybersecurity. Anyone who uses computers

and internet services, including the web, social media, email, messaging apps, etc. but is not

aware of computer security issues

There are no specific prerequisites for the C|SCU certification.

Exam Title: Certified Secure Computer User (CSCU)

Number of Questions: 50

Test Duration: 2 hours

Passing Score: 70%

Test Format: Multiple Choice

Exam Code: 112-12

Availability: EC-Council Exam Portal

Информационната сигурност се отнася до защита на данните и информационните системи от неоторизиран достъп, неоторизирана употреба, злоупотреба, унищожаване или промяна. Целта на информационната сигурност е да защити поверителността, целостта и достъпността на цифровата информация. Информационната сигурност играе жизненоважна роля във всички организации. Това е състояние на нещата, при което информацията, обработката на информация и комуникацията са защитени срещу поверителността, целостта и наличността на информацията и обработката на информация. В комуникациите информационната сигурност също така обхваща надеждно удостоверяване на съобщения, което обхваща идентификация на страните, проверка и запис на одобрението и упълномощаването на информацията, непромяна на данните и неотхвърляне на комуникацията или съхранените данни. Информационната сигурност е един от необходимите елементи, съставляващи качеството на информацията и информационните системи. Предпазните мерки срещу рисковете за информационната сигурност и предприемането на адекватни и достатъчни мерки за информационна сигурност са част от добрата практика за обработка на информация, изисквана по-специално от законите за защита на данните и в по-широк план част от добрата практика за управление на информацията. Програмата Ethical Hacking Essentials (EHE) обхваща основните понятия за информационна сигурност и етично хакване. Той предоставя на студентите необходимите умения за идентифициране на нарастващите заплахи за информационната сигурност, които отразяват състоянието на сигурността на организацията и прилагат общи контроли за сигурност. Тази програма дава цялостен преглед на ключовите компоненти на информационната сигурност. Курсът е предназначен за тези, които се интересуват от изучаването на различни основи на информационната сигурност и етичното хакерство и се стремят да преследват кариера в информационната сигурност.

Информационната сигурност се отнася до защита на данните и информационните системи от неоторизиран достъп, неоторизирана употреба, злоупотреба, унищожаване или промяна. Целта на информационната сигурност е да защити поверителността, целостта и достъпността на цифровата информация. Информационната сигурност играе жизненоважна роля във всички организации. Това е състояние на нещата, при което информацията, обработката на информация и комуникацията са защитени срещу поверителността, целостта и наличността на информацията и обработката на информация. В комуникациите информационната сигурност също така обхваща надеждно удостоверяване на съобщения, което обхваща идентификация на страните, проверка и запис на одобрението и упълномощаването на информацията, непромяна на данните и неотхвърляне на комуникацията или съхранените данни. Информационната сигурност е един от необходимите елементи, съставляващи качеството на информацията и информационните системи. Предпазните мерки срещу рисковете за информационната сигурност и предприемането на адекватни и достатъчни мерки за информационна сигурност са част от добрата практика за обработка на информация, изисквана по-специално от законите за защита на данните и в по-широк план част от добрата практика за управление на информацията. Програмата Ethical Hacking Essentials (EHE) обхваща основните понятия за информационна сигурност и етично хакване. Той предоставя на студентите необходимите умения за идентифициране на нарастващите заплахи за информационната сигурност, които отразяват състоянието на сигурността на организацията и прилагат общи контроли за сигурност. Тази програма дава цялостен преглед на ключовите компоненти на информационната сигурност. Курсът е предназначен за тези, които се интересуват от изучаването на различни основи на информационната сигурност и етичното хакерство и се стремят да преследват кариера в информационната сигурност.

ОПИСАНИЕ НА ОБУЧЕНИЕТО

Ethical Hacking Essentials

Описание на обучението: Ethical Hacking Essentials е първият по рода си MOOC сертификат, който предоставя основни знания и умения за етичното хакерство. В обученията са включени освен теоретичните материали и лаборатории, необходими за упражнения за прирдобиване на практически опит. Курсът съдържа 12 модула обхващащи от основни концепции за етично хакерство, достигайки да нововъзникващи технологии като IoT и OT, облак изчисления и др. Ethical Hacking Essentials е въвеждащ курс по киберсигурност, който обхваща основите на етичното хакване и тестване за проникване и подготвя обучаемите за кариера в киберсигурността. Този курс ще запознае обучаемите с концепции за компютърна и мрежова сигурност като заплахи и уязвимости, кракване на пароли, атаки към уеб приложения, IoT и OT атаки, облачни изчисления, основи на pentesting и др. Този курс предоставя практически практически опит на обучаемите, като по този начин им дава уменията, необходими за бъдещето в киберсигурността. Обучаемите, сертифицирани по EHE, имат гарантирано средство за официално признаване, което да добавят към своите автобиографии и да покажат своя опит и умения пред бъдещи работодатели. Това подобрява техните перспективи за напредък в работата, по-високи заплати и по-голямо удовлетворение от работата.

Описание на обучението: Ethical Hacking Essentials е първият по рода си MOOC сертификат, който предоставя основни знания и умения за етичното хакерство. В обученията са включени освен теоретичните материали и лаборатории, необходими за упражнения за прирдобиване на практически опит. Курсът съдържа 12 модула обхващащи от основни концепции за етично хакерство, достигайки да нововъзникващи технологии като IoT и OT, облак изчисления и др. Ethical Hacking Essentials е въвеждащ курс по киберсигурност, който обхваща основите на етичното хакване и тестване за проникване и подготвя обучаемите за кариера в киберсигурността. Този курс ще запознае обучаемите с концепции за компютърна и мрежова сигурност като заплахи и уязвимости, кракване на пароли, атаки към уеб приложения, IoT и OT атаки, облачни изчисления, основи на pentesting и др. Този курс предоставя практически практически опит на обучаемите, като по този начин им дава уменията, необходими за бъдещето в киберсигурността. Обучаемите, сертифицирани по EHE, имат гарантирано средство за официално признаване, което да добавят към своите автобиографии и да покажат своя опит и умения пред бъдещи работодатели. Това подобрява техните перспективи за напредък в работата, по-високи заплати и по-голямо удовлетворение от работата.

ЗНАНИЯ И УМЕНИЯ

Какво ще научите

Какво ще научите

- Основи на информационната сигурност и етичното хакерство

- Заплахи и уязвимости за информационната сигурност, видове зловреден софтуер и оценки на уязвимостите

- Техники, инструменти и контрамерки за разбиване на пароли

- Концепции за социално инженерство, неговите фази, техники и противодействия

- Атаки на мрежово ниво, включително подслушване, отказ на услуга и отвличане на сесии, и техните противодействия

- Атаки на ниво приложение, включително експлоатация на уеб сървър, OWASP top10 атаки и SQL инжектиране и техните противодействия

- Безжично криптиране, атаки и контрамерки

- Мобилни, IoT и OT атаки и противодействия

- Облачни изчислителни заплахи и противодействия

- Основи на теста за проникване, неговите предимства, стратегии и фази

УЧЕБЕН ПЛАН

Course Outline

01 Information Security Fundamentals01

02 Ethical Hacking Fundamentals

03 Information Security Threats and Vulnerabilities

04 Password Cracking Techniques and Countermeasures

05 Social Engineering Techniques and Countermeasures

06 Network-Level Attacks and Countermeasures

07 Web Application Attacks and Countermeasures

08 Wireless Attacks and Countermeasures

09 Mobile Attacks and Countermeasures

10 IoT and OT Attacks and Countermeasures

11 Cloud Computing Threats and Countermeasures

12 Penetration Testing Fundamentals

Съдържание

Модул 1 – Основи на информационната сигурност

Модул 2 – Основи на етичното хакерство

Модул 3 – Заплахи за информационната сигурност и оценка на уязвимостта

Модул 4 – Техники за кракване на пароли и мерки за противодействие

Модул 5 – Техники на социалното инженерство и противодействие

Модул 6 - Атаки на мрежово ниво и мерки за противодействие

Модул 7 - Атаки на уеб приложения и противодействие

Модул 8 - Безжични атаки и противодействия

Модул 9 - Мобилни атаки и противодействия

Модул 10 - IOT & OT атаки и контрамерки

Модул 11 - Заплахи и противодействие на облачните изчисления

Модул 12 - Основи на теста за проникване

ФИНАЛЕН ИЗПИТ и СЕРТИФИКАТ

There are no eligibility criteria for the Essentials Series. The certification is valid for three

years from the date the certificate is issued. The recertification window is at the end of

3-years, and EC-Council members may recertify by passing the exam again. There are no

annual fees or EC-Council Continuing Education Credits (ECE’s) required to maintain the

certification credential during the three-year term

Exam Length : 2 Hours

Exam Format : MCQ

Exam Platform : ECC Exam Centre

No. of Questions : 75

Certification : Course Specific (NDE, EHE, DFE)

Exam Title Ethical Hacking Essentials (EHE)

Exam Code 112-52

Availability EC-Council Exam Portal (please visit https://www.eccexam.com)

Duration 2 Hours

Questions 75

Passing Score 70%

ПРОДЪЛЖИТЕЛНОСТ НА ОБУЧЕНИЕТО

20 уч.ч.

ФОРМА НА ОБУЧЕНИЕТО

онлайн с инструктор или самостоятелна форма

ЛАБОРАТОРНА СРЕДА

ТАКСИ

такса обучение - 120 лева

КАРИЕРИ

Подходящи работни позиции са:

Помощен техник

Специалист по техническа поддръжка

Специалист по системи

Специалист по компютърна поддръжка

Специалист по киберсигурност

ПРЕДВАРИТЕЛНИ ИЗИСКВАНИЯ

Предварителни изисквания

Да знаете английски език.

Да имате основни умения за управление компютърна операционна система

Да имате основни умения за използване на Интернет

ЗА КОГО Е ПРЕДНАЗНАЧЕНО

Кой трябва да посещава тези курсове? Програмите и сертификатите Essentials Series на EC-Council изграждат и валидират кандидатите умения за тяхното бъдеще в областта на киберсигурността. Той е идеален за ИТ специалисти, които търсят своите нахлуйте във вълнуващия свят на киберсигурността. Кибер ентусиасти и студенти ще го направят с готовност намират програмата за интересна, предизвикателна и полезна

ИТ специалисти ИТ специалисти, които се стремят да надградят своите знания и умения в търсени работни позиции в областта на киберсигурността.

Кибер ентусиясти

Студенти

Компютърната мрежа става все по-сложна през последните няколко години, както и заплахите за нейната сигурност. Въздействието на нарушенията на сигурността върху организациите варира от парична загуба, увреждане на репутацията, намаляване на лоялността на клиентите, намаляване на доверието на инвеститорите до правни последици. Няма значение дали една организация инсталира най-съвременните софтуерни решения за сигурност или дали харчи хиляди долари за механизмите за сигурност; остава фактът, че никоя организация не е напълно защитена. Организациите се нуждаят от специалист по сигурността, който може да помогне за смекчаване на заплахите за сигурността. Мрежовата сигурност играе жизненоважна роля в повечето организации. Това е процес на предотвратяване и откриване на неразрешено използване на мрежовата инфраструктура на организацията. Той защитава мрежите и техните услуги от неоторизирано модифициране, унищожаване или разкриване. Сигурността на мрежата гарантира, че мрежата изпълнява критичните си функции сигурно без никакви вредни странични ефекти.

Компютърната мрежа става все по-сложна през последните няколко години, както и заплахите за нейната сигурност. Въздействието на нарушенията на сигурността върху организациите варира от парична загуба, увреждане на репутацията, намаляване на лоялността на клиентите, намаляване на доверието на инвеститорите до правни последици. Няма значение дали една организация инсталира най-съвременните софтуерни решения за сигурност или дали харчи хиляди долари за механизмите за сигурност; остава фактът, че никоя организация не е напълно защитена. Организациите се нуждаят от специалист по сигурността, който може да помогне за смекчаване на заплахите за сигурността. Мрежовата сигурност играе жизненоважна роля в повечето организации. Това е процес на предотвратяване и откриване на неразрешено използване на мрежовата инфраструктура на организацията. Той защитава мрежите и техните услуги от неоторизирано модифициране, унищожаване или разкриване. Сигурността на мрежата гарантира, че мрежата изпълнява критичните си функции сигурно без никакви вредни странични ефекти.

Познаването на сигурността и добре структурираното обучение могат да помогнат за откриването на слабите места на мрежата и да държат мрежовите администратори в крак с най-новите заплахи и техники, като придобият по-добро разбиране за излагането на риск, както и за най-новите контрамерки. Програмата Network Defense Essentials (NDE) обхваща основните концепции за мрежова сигурност. Той предоставя на студентите уменията, необходими за идентифициране на нарастващите заплахи за мрежовата сигурност, които се отразяват върху състоянието на сигурността на организацията и прилагане на общи контроли за сигурност за защита на основната мрежова инфраструктура от неоторизиран достъп, модификация, унищожаване или разкриване. Тази програма дава цялостен преглед на ключовите компоненти на мрежовата сигурност. Курсът е предназначен за тези, които се интересуват от изучаването на различни основи на мрежовата сигурност и се стремят да преследват кариера в мрежовата сигурност.

ОБЩА ИНФОРМАЦИЯ

Network Defense Essentials (NDE)

Описание на обучението:

Network Defense Essentials (NDE) е програма за сигурност, обхващаща основните концепции за мрежова сигурност. Тя дава на студентите необходимите умения за идентифициране на увеличаване на заплахите за сигурността на мрежата, които се отразяват върху състоянието на сигурността на организацията и прилагат общи контроли за сигурност за защита на основната мрежова инфраструктура от неоторизиран достъп, модификация , унищожаване или разкриване

Network Defense Essentials (NDE) е програма за сигурност, обхващаща основните концепции за мрежова сигурност. Тя дава на студентите необходимите умения за идентифициране на увеличаване на заплахите за сигурността на мрежата, които се отразяват върху състоянието на сигурността на организацията и прилагат общи контроли за сигурност за защита на основната мрежова инфраструктура от неоторизиран достъп, модификация , унищожаване или разкриване

Това е първият по рода си MOOC сертификат, който предоставя основни познания и умения за мрежова сигурност с добавени практически упражнения и лаборатории, необходими за добиване на практически опит. Курсът дава холистичен преглед на ключовите компоненти на информационната сигурност, като идентификация, удостоверяване и оторизиация, виртуализация и облачни изчисления, безжични мрежи, мобилни устройства и IoT устройства и сигурност на данните. Компонентът за интерактивни лаборатории на този курс , гарантира че обучаемите получават практически опит необходим за бъдещето в киберсигурността.

Network Defense Essentials обхваща основните концепции за информационна сигурност и мрежова защита . Този въвеждащ курс по киберсигурност е предназначен за съвременни кариери в областта на информационната сигурност или киберсигурността на начално ниво и е идеален за обучаеми които се стремят да имат кариера в киберсигурността.

Обучаемите сертрифицирани по NDE имат гарантирано средство за официалното признаване което да добавят към автобиографиите си и да покажат своя опит и умения пред бъдещи работодатели. Целта на сертифицирането NDE е да признае компетентността и експертния опит но професионалист в уменията за мрежова защита и информационна сигурност, като по този начин добави стойност към тяхното работно място и работодател.

ЗНАНИЯ И УМЕНИЯ

Какво ще научите?

Студентите, преминали обучение за NDE, ще познават:

1. Ключови проблеми, затрудняващи мрежовата сигурност

2. Основни протоколи за мрежова сигурност

3. Концепции за идентификация, удостоверяване и оторизация

4. Контроли за сигурност на мрежата Административен контрол (Рамки, закони, актове и политики за сигурност) Физически контрол (контрол за физическа сигурност, сигурност на работното място и контрол на околната среда) Технически контроли (сегментиране на мрежата, защитна стена, IDS/IPS, honeypot, прокси сървър, VPN, SIEM, UBA и антиͲзловреден софтуер

5. Основи на виртуализацията, облачните изчисления и облачната сигурност

6. Основи на безжичната мрежа, безжично криптиране и мерки за сигурност

7. Основи на мобилните и IoT устройства и техните мерки за сигурност

8. Концепции за криптография и PKI Сигурност на данните, криптиране на данни и техники за архивиране и предотвратяване на загуба на данни

9. Мониторинг на мрежовия трафик за подозрителен трафик

10. Основи на виртуализацията, облачните изчисления и облачната сигурност.

КАРИЕРИ

Подходящи работни позиции са:

Local Area Network Specialist

Network Security analust

Network Technician

Network Administrator

Network Coordinator

СЕРТИФИКАЦИОНЕН ИЗПИТ

Certification : Network Defence Essentials

Exam Length : 2 Hours

Exam Format : MCQ

No. of Questions: 75

NDE Exam Details

Exam Title

Network Defense Essentials (NDE)

Exam Code

112-51

Availability

EC-Council Exam Portal (please visit https://www.eccexam.com)

Duration 2 Hours

Questions 75

Passing Score 70%

УЧЕБЕН ПЛАН

1. Network Security Fundamentals

Fundamentals of network security

• Network security protocols that govern the flow of data

2. Identification, Authentication and Authorization

Access control principles, terminologies, and models

• Identity and access management (IAM)

3. Network Security Controls – Administrative Controls

Regulatory frameworks, laws, and acts

• Security policies, and how to conduct security and awareness

training

4. Network Security Controls –Physical Controls

Importance of physical security and physical security controls

• Physical security policies and procedures

• Best practices to strengthen workplace security

• Environmental controls

5. Network Security Controls –Technical Controls

Types of bastion hosts and their role in network security

• IDS/IPS types and their role in network defense

• Types of honeypots and virtual private networks (VPNs)

• Security incident and event management (SIEM

6. Virtualization and Cloud Computing

Key concepts of virtualization and OS virtualization security

• Cloud computing fundamentals and cloud deployment models

• Cloud security best practices

7. Wireless Network Security

Fundamentals of wireless networks and encryption

mechanisms

• Wireless network authentication methods

• Implementing wireless network security measures

8. Mobile Device Security

Mobile device connection methods and management

• Mobile use approaches in enterprises

• Security risks and guidelines associated with enterprise mobile

usage policies

• Implement various enterprise-level mobile security

management solutions

• Best practices on mobile platforms

9. IoT Device Security

IoT devices, application areas, and communication models

• How security works in IoT-enabled environments

10. Cryptography and PKI

Cryptographic tools, security techniques, and algorithms

• Public key infrastructure (PKI) to authenticate users and

devices in the digital world

11. Data Security

Data security and its importance

• Security controls for data encryption

• Perform data backup and retention

• Implement data loss prevention concepts

12. Network Traffic Monitoring

Network traffic monitoring concepts.

• Traffic signatures for normal and suspicious network traffic.

• Perform network monitoring to detect suspicious traffic.

ПРОДЪЛЖИТЕЛНОСТ НА ОБУЧЕНИЕТО

ТАКСИ

ФОРМИ НА ОБУЧЕНИЕ

ПРЕДВАРИТЕЛНИ ИЗИСКВАНИЯ

Предварителни изисквания

Да знаете английски език.

Да имате основни умения за управление компютърна операционна система

Да имате основни умения за използване на Интернет

Click to edit title

Click to edit title

Click to edit title

Бързото развитие на компютрите доведе до създаване на технически устройства като активно оръжие за престъпниците. Киберпрестъпниците се наслаждават на удоволствието да могат да комбинират голям набор от сложни технологии, за да успеят в мисията си. Поради сложностите на атаките, разследването на престъпленията в кибер света става все по-трудно за извършване.

Бързото развитие на компютрите доведе до създаване на технически устройства като активно оръжие за престъпниците. Киберпрестъпниците се наслаждават на удоволствието да могат да комбинират голям набор от сложни технологии, за да успеят в мисията си. Поради сложностите на атаките, разследването на престъпленията в кибер света става все по-трудно за извършване.

Компютърната криминалистика е процес на откриване на хакерски атаки и правилно извличане на доказателства за докладване на престъплението и провеждане на одити за предотвратяване на бъдещи атаки. Използва се при различни видове разследвания като престъпления и граждански разследвания, корпоративни съдебни спорове, киберпрестъпления и т.н. Той играе жизненоважна роля в разследването и преследването на киберпрестъпници. Отнася се до набор от методологични процедури и техники за идентифициране, събиране, запазване, извличане, тълкуване, документиране и представяне на доказателства от компютърно оборудване, така че откритите доказателства да могат да бъдат използвани по време на съдебно и/или административно производство в съда . Доказателство може да се търси в широк диапазон от компютърни престъпления или злоупотреби, включително, но не само, кражба на търговски тайни, кражба или унищожаване на интелектуална собственост и измама. Компютърната криминалистика дава възможност за систематично и внимателно идентифициране на доказателства в свързани с компютър престъпления и случаи на злоупотреба. Това може да варира от проследяване на следите на хакер през системите на клиента, до проследяване на автора на клеветнически имейли, до възстановяване на признаци на измама.

Програмата Digital Forensics Essentials (DFE) обхваща основните концепции на компютърната криминалистика. Той предоставя на учениците уменията, необходими за идентифициране на отпечатъците на нарушител и правилно събиране на необходимите доказателства за наказателно преследване в съда. Тази програма дава цялостен преглед на ключовите компоненти на компютърната криминалистика. Курсът е предназначен за тези, които се интересуват от изучаването на различните основи на компютърната криминалистика и се стремят да преследват кариера в областта на компютърната криминалистика.

ОБЩА ИНФОРМАЦИЯ

Digital Forensics Essentials

Описание на обучението:

Този курс запознава студентите с основите на компютърната криминалистика, както и с прозцеса на разследване в компютърната криминалистика. Планирайте да наумите Dark Web,Windows, Linux, криминалистика за зловреден софтуер и много повече! Компонентът за интерактивни лаборатории на този курс ганарантира, практически опит, необходим за бъдещето в цифровата криминалистика.

Обучаемите, сертифицирани от DFE, имат гарантирано средство за официално признаване, което да добавят към автобиографиите си и да покажат своя опит и умения пред бъдещи работодатели. Това подобрява техните перстективи за напредък в работата, по-високи заплати и по-голямо удовлетворение от работата.

ЗНАНИЯ И УМЕНИЯ

What Students

Will Learn?

Fundamentals of Computer Forensics

Legal compliance

Forensic investigation

Anti-forensics techniques and countermeasures

Network forensics fundamentals

Web application forensics

Malware forensics

Investigating web attacks

Malware analysis & more…

КАРИЕРИ

СЕРТИФИКАЦИОНЕН ИЗПИТ

DFE Exam Details

Exam Title

Digital Forensics Essentials (DFE)

Exam Code

112-53

Availability

EC-Council Exam Portal (please visit https://www.eccexam.com)

Duration

2 Hours

Questions

75

Passing Score

70%

There are no eligibility criteria for the Essentials Series. The certification is valid for three

years from the date the certificate is issued. The recertification window is at the end of

3-years, and EC-Council members may recertify by passing the exam again. There are no

annual fees or EC-Council Continuing Education Credits (ECE’s) required to maintain the

certification credential during the three-year term.

УЧЕБЕН ПЛАН

Учебен план

Модул 1 Основи на компютърната криминалистика

Модул 2 Процес на разследване по компютърна криминалистика

Модул 3 Разбиране на твърдите дискове и файловите системи

Модул 4 Събиране и дублиране на данни

Модул 5 Премахване на антикриминалистичните техники

Модул 6 Криминалистика на Windows

Модул 7 Криминалистика на Linux и Мас

Модул 8 Мрежова криминалистика

Модул 9 Разследване на уеб атаки

Модул 10 Криминалистика на Dark Web

Модул 11 Ръзследване на имейл престъпления

Модул 12 Криминалистика на зловреден софтуер

ПРОДЪЛЖИТЕЛНОСТ НА ОБУЧЕНИЕТО

ТАКСИ

ФОРМИ НА ОБУЧЕНИЕ

ДОПЪЛНИТЕЛНА ИНФОРМАЦИЯ

ПРЕДВАРИТЕЛНИ ИЗИСКВАНИЯ

Предварителни изисквания

Да знаете английски език.

Да имате основни умения за управление компютърна операционна система

Да имате основни умения за използване на Интернет

ECSS EMPOWERS INDIVIDUALS TO:

Gain Foundational Knowledge in Cybersecurity

• Practice Essentials Skills such as how to defend networks and investigate them

• Challenge Industry recognized exams and earn cybersecurity credentials to build and further your career

WHY IS ECSS IMPORTANT?

It facilitates your entry into the world of Information Security.

It provides professional understanding about the concepts of Network Defense, Ethical Hacking, and Digital Forensics.

It provides best practices to improve organizational security posture.

It enhances your skills as a Security Specialist and increases your employability.

EC-Council Certified Security Specialist (ECSS) is an entry level security program covering the fundamental concepts of Network Defense, Ethical Hacking, and Digital Forensics. It enables students to identify information security threats which reflect on the security posture of the organization and implement general security controls. This program will give a holistic overview of the key components of Network Defense, Ethical Hacking, and Digital Forensics. This program provides the solid fundamental knowledge required for a career in information security.

EC-Council Certified Security Specialist (ECSS) is an entry level security program covering the fundamental concepts of Network Defense, Ethical Hacking, and Digital Forensics

• It enables students to identify information security threats which reflect on the security posture of the organization and implement general security control

Why E|CSS

This program will give a holistic overview of the key components of Network Defense, Ethical Hacking, and Digital Forensics.

This program provides a solid fundamental knowledge required for a career in information security

Why is ECSS Important ?

It facilitates your entry into the world of Information Security

It provides professional understanding about the concepts of Network Defense, Ethical Hacking, and Digital Forensics

It provides best practices to improve organizational security posture

It enhances your skills as a Security

Specialist and increases your employability

Where Does ECSS Fits in EC-Council Career Path?

ОБЩА ИНФОРМАЦИЯ

TARGET AUDIENCE

High School Students

• Who wants to get an early start to their cybersecurity career and master the fundamentals of security online.

College University/Students

• Who wants to prepare for a cybersecurity career and aid their IT education.

Working Professionals

• Who wants to get into a cybersecurity field and don’t know where to start their education journey.

JOB ROLES

• ECSS helps to prepare to apply for entry level job roles in Network Defense, Ethical Hacking

and Digital Forensics.

DURATION: 5 DAYS OR 40 HOURS

EXAM TITLE: EC-COUNCIL CERTIFIED SECURITY SPECIALIST

EXAM DETAILS

NUMBER OF QUESTIONS: 100

EXAM AVAILABILITY: EC-COUNCIL EXAM PORTAL

PASSING SCORE: 70%

DURATION: 3 HOURS

TEST FORMAT: MULTIPLE CHOICE

ЗНАНИЯ И УМЕНИЯ

What Students

Will Learn?

Fundamentals of Computer Forensics

Legal compliance

Forensic investigation

Anti-forensics techniques and countermeasures

Network forensics fundamentals

Web application forensics

Malware forensics

Investigating web attacks

Malware analysis & more…

What will you Learn?

Students going through ECSS training will learn:

Network Security Fundamentals:

• Fundamentals of network security

• Network security protocols that govern the flow of data

Identification, Authentication, and Authorization:

• Access control principles, terminologies, and models

• Identity and access management (IAM)

Network Security Controls: Administrative Controls

• Regulatory frameworks, laws, and acts

• Security policies, and how to conduct security and awareness training

Network Security Controls: Physical Controls

• Importance of physical security and physical security controls

• Physical security policies and procedures

• Best practices to strengthen workplace security

• Environmental controls

Network Security Controls: Technical Controls

• Types of bastion hosts and their role in network security

• IDS/IPS types and their role in network defense

• Types of honeypots and virtual private networks (VPNs)

• Security incident and event management (SIEM)

Virtualization and Cloud Computing

• Key concepts of virtualization and OS virtualization security

• Cloud computing fundamentals and cloud deployment models

• Cloud security best practices

Wireless Network Security

• Fundamentals of wireless networks and encryption mechanisms

• Wireless network authentication methods

• Implementing wireless network security measures

Mobile Device Security

• Mobile device connection methods and management

• Mobile use approaches in enterprises

• Security risks and guidelines associated with enterprise mobile usage policies

• Implement various enterprise-level mobile security management solutions

• Best practices on mobile platforms

IoT Device Security

• IoT devices, application areas, and communication models

• How security works in IoT-enabled environments

Cryptography and PKI

• Cryptographic tools, security techniques, and algorithms

• Public key infrastructure (PKI) to authenticate users and devices in the digital world

What will you Learn?

Students going through ECSS training will learn:

Data Security

• Data security and its importance

• Security controls for data encryption

• Perform data backup and retention

• Implement data loss prevention concepts

Network Traffic Monitoring

• Network traffic monitoring concepts.

• Traffic signatures for normal and suspicious network traffic.

• Perform network monitoring to detect suspicious traffic

Information Security Fundamentals

• Information security fundamentals

• Information security laws and regulations

Ethical Hacking Fundamentals

• Cyber Kill Chain methodology

• Hacking concepts, hacking cycle, and different hacker classes

• Ethical hacking concepts, scope, and limitations

Information Security Threats and Vulnerabilities

• Detect various threat sources and vulnerabilities in a network or system

• Different types of malwares

Password Cracking Techniques and Countermeasures

• Types of password cracking techniques

Social Engineering Techniques and Countermeasures

• Social engineering concepts and techniques

• Insider threats and identity theft concepts

Network-Level Attacks and Countermeasures

• Packet sniffing concepts and types

• Sniffing techniques and countermeasures

• DoS and DDoS attacks under sniffing attacks

Web Application Attacks and Countermeasures

• Web Server Attacks

• Web Application Attacks

• Web Application Architecture and Vulnerability Stack Web Application Threats and Attacks

• SQL Injection Attacks

• Types of SQL Injection Attacks

What will you Learn?

Students going through ECSS training will learn:

Wireless Attacks and Countermeasures

• Wireless Terminology

• Types of Wireless Encryption

• Wireless Network-specific Attack Techniques Bluetooth Attacks

• Wireless Attack Countermeasures

Mobile Attacks and Countermeasures

• Mobile Attack Anatomy

• Mobile Attack Vectors and Mobile Platform Vulnerabilities

IoT and OT Attacks and Countermeasures

IoT Attacks

• IoT Devices, their need and Application Areas

• IoT Threats and Attacks

OT Attacks

• Understand OT Concepts

• OT Challenges and Attacks

• OT Attacks Countermeasures

Cloud Computing Threats and Countermeasures

• Cloud Computing Concepts

• Container Technology

• Cloud Computing Threats

• Cloud Computing Countermeasures

Penetration Testing Fundamentals

• Fundamentals of Penetration Testing and its Benefits

• Various Types and Phases of Penetration Testing

• Guidelines and Recommendations for Penetration Testing

Computer Forensics Fundamentals

• Fundamentals of computer forensics and digital evidence

• Objectives of forensic readiness to reduce the cost of investigation

• Roles and responsibilities of a forensic investigator.

• Legal compliance in computer forensics

Computer Forensics Investigation Process

• Forensic investigation process and its importance

• Forensic investigation phases

Understanding Hard Disks and File Systems

• Types of disk drives and their characteristics

• Booting process of Windows, Linux, and Mac operating systems

• Examine file system records during an investigation

What will you Learn?

Students going through ECSS training will learn:

Data Acquisition and Duplication

• Data acquisition fundamentals, methodologies, and their different types

• Determine the data acquisition format

Defeating Anti-forensics Techniques

• Anti-forensics techniques and their countermeasures

Windows Forensics

• How to gather volatile and non-volatile information

• Perform Windows memory and registry analysis

• Analyze the cache, cookie, and history recorded in web browsers

• Examine Windows files and metadata

Linux and Mac Forensics

• Volatile and non-volatile data in Linux

• Analyze filesystem images using the sleuth kit

• Demonstrate memory forensics

• Mac forensics concepts

Network Forensics

• Network forensics fundamentals

• Event correlation concepts and types

• Identify indicators of compromise (IoCs) from network logs

• Investigate network traffic for suspicious activity

Investigating Web Attacks

• Web application forensics and web attacks

• Understand IIS and Apache web server logs

• Detect and investigate various attacks on web applications

Dark Web Forensics

• Dark web forensics investigation and how it works.

• Tor browser forensics

Investigating Email Crime

• Email basics and how it can be used as evidence

• Techniques and steps used in email crime investigation

Malware Forensics

• Malware, its components, and distribution methods

• Malware forensics fundamentals and types of malware analysis

• Perform static malware analysis and dynamic malware analysis

• Conduct system and network behavior analysis

КАРИЕРИ

СЕРТИФИКАЦИОНЕН ИЗПИТ

ECSSv10 Exam Information

Exam Title EC-Council Certified Security Specialist

Exam Code ECSS

Number of Questions 100

Duration: 3 hours Exam

Availability Locations: EC-Council Exam Portal

Test Formats: Multiple Choice

Passing Score: 70%

УЧЕБЕН ПЛАН

Учебен план

NETWORK DEFENSE ESSENTIALS

1. Network Security Fundamentals

2. Identification, Authentication, and Authorization

3. Network Security Controls: Administrative Controls

4. Network Security Controls: Physical Controls

5. Network Security Controls: Technical Controls

6. Virtualization and Cloud Computing

7. Wireless Network Security

8. Mobile Device Security

9. IoT Device Security

10. Cryptography and the Public Key Infrastructure

11. Data Security

12. Network Traffic Monitoring

13. Information Security Fundamentals

ETHICAL HACKING ESSENTIALS

14. Ethical Hacking Fundamentals

15. Information Security Threats and Vulnerability Assessment

16. Password Cracking Techniques and Countermeasures

17. Social Engineering Techniques and Countermeasures

18. Network Level Attacks and Countermeasures

19. Web Application Attacks and Countermeasures

20. Wireless Attacks and Countermeasures

21. Mobile Attacks and Countermeasures

22. IOT & OT Attacks and Countermeasures

23. Cloud Computing Threats and Countermeasures

24. Penetration Testing Fundamentals

DIGITAL FORENSICS ESSENTIALS

25. Computer Forensics Fundamentals

26. Computer Forensics Investigation Process

27. Understanding Hard Disks and File Systems

28. Data Acquisition and Duplication

29. Defeating Anti-forensics Techniques

30. Windows Forensics

31. Linux and Mac Forensics

32. Network Forensics

33. Investigating Web Attacks

34. Dark Web Forensics

35. Investigating Email Crimes

36. Malware Forensics

Модул 1 Основи на компютърната криминалистика

Модул 2 Процес на разследване по компютърна криминалистика

Модул 3 Разбиране на твърдите дискове и файловите системи

Модул 4 Събиране и дублиране на данни

Модул 5 Премахване на антикриминалистичните техники

Модул 6 Криминалистика на Windows

Модул 7 Криминалистика на Linux и Мас

Модул 8 Мрежова криминалистика

Модул 9 Разследване на уеб атаки

Модул 10 Криминалистика на Dark Web

Модул 11 Ръзследване на имейл престъпления

Модул 12 Криминалистика на зловреден софтуер

ПРОДЪЛЖИТЕЛНОСТ НА ОБУЧЕНИЕТО

ТАКСИ

ФОРМИ НА ОБУЧЕНИЕ

ДОПЪЛНИТЕЛНА ИНФОРМАЦИЯ

Course Outline

NETWORK DEFENSE ESSENTIALS

1. Network Security Fundamentals

2. Identification, Authentication, and Authorization

3. Network Security Controls: Administrative Controls

4. Network Security Controls: Physical Controls

5. Network Security Controls: Technical Controls

6. Virtualization and Cloud Computing

7. Wireless Network Security

8. Mobile Device Security

9. IoT Device Security

10.Cryptography and the Public Key Infrastructure

11.Data Security

12.Network Traffic Monitoring

ETHICAL HACKING ESSENTIALS

13. Information Security Fundamentals

14. Ethical Hacking Fundamentals

15. Information Security Threats and Vulnerability

Assessment

16. Password Cracking Techniques and Countermeasures

17. Social Engineering Techniques and Countermeasures

18. Network Level Attacks and Countermeasures

19. Web Application Attacks and Countermeasures

20. Wireless Attacks and Countermeasures

21. Mobile Attacks and Countermeasures

22. IOT & OT Attacks and Countermeasures

23. Cloud Computing Threats and Countermeasures

24. Penetration Testing Fundamentals

DIGITAL FORENSICS ESSENTIALS

25. Computer Forensics Fundamentals

26. Computer Forensics Investigation Process

27. Understanding Hard Disks and File Systems

28. Data Acquisition and Duplication

29. Defeating Anti-forensics Techniques

30. Windows Forensics

31. Linux and Mac Forensics

32. Network Forensics

33. Investigating Web Attacks

34. Dark Web Forensics

35. Investigating Email Crimes

36. Malware Forensics

ПРЕДВАРИТЕЛНИ ИЗИСКВАНИЯ

Предварителни изисквания

Да знаете английски език.

Да имате основни умения за управление компютърна операционна система

Да имате основни умения за използване на Интернет

За кого е предназначено

Target Audience

ECSS is designed for anyone who wants to enhance their skills and make a career in

Network Defense, Ethical Hacking, Digital Forensics, and the cybersecurity

industry.

High School Students

Who want to get an early start to their cybersecurity career and master the fundamentals of security online.

College University/Students

Who wants to prepare for a cybersecurity career and aid their IT education.

Working Professionals

Who want to get into a cybersecurity field and don’t know where to start their education journey.

Click to edit title

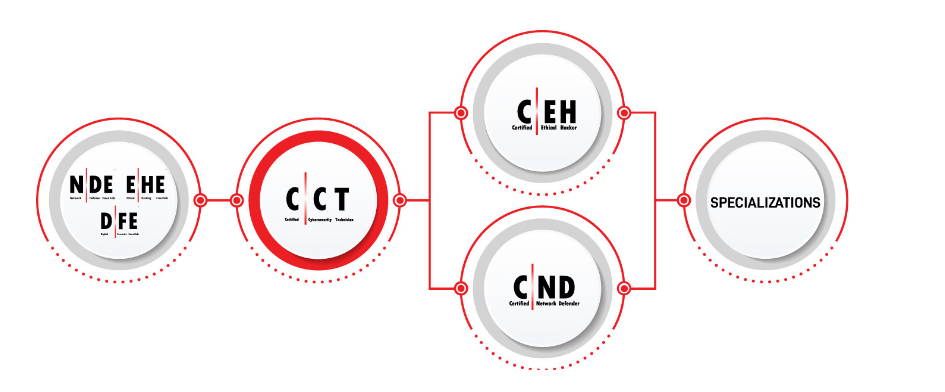

CERTIFIED CYBERSECURITY TECHNICIAN (C|CT CCT

AN EXCITING CAREER IN CYBERSECURITY AWAITS YOU

Companies and industries are growing increasingly dependent on technology as digital

transformation becomes ubiquitous in today’s business environment. Consequently, cybersecurity

is now relevant for every system, device, and byte of data that organizations rely on to operate.

The COVID-19 pandemic has further augmented the need for skilled cybersecurity professionals to

address the crisis organizations are facing as a result of digitalization and rising cybercrime. According

to PayScale (2022), cybersecurity analysts in the United States earn a median annual salary of USD

77,000, with most positions offering between USD 54,000 and 116,000 per year. Despite this high

demand and attractive compensation, however, there is not enough cybersecurity talent to fill open

job positions and protect organizations’ security postures.

THE CYBERSECURITY TALENT DROUGHT

According to a report by the Centre for Strategic &

International Studies, 82% of employers are facing

a shortage of cybersecurity talent (Crumpler &

Lewis, 2019). The industry urgently needs IT and

cybersecurity professionals who can tackle the

ever-growing global threat of cybercrime.

To address the cybersecurity skills gap, EC-

Council has developed the Certified Cybersecurity

Technician (C|CT) certification. The C|CT goes

beyond teaching fundamental cybersecurity

concepts by validating course participants’ IT and

cybersecurity skills through extensive hands-on

practice and assessment.

Establishing this strong technical foundation

in cybersecurity lays the groundwork for a

future career in a variety of existing IT roles. The

knowledge and skills gained through the C|CT

can create pathways for further specialization in

many cybersecurity domains, including ethical

hacking, penetration testing, digital forensics,

and application security.

EC-Council has developed the C|CT to provide

individuals starting their careers in IT and

cybersecurity with a certification that validates

their practical technician-level skills.

With the C|CT, EC-Council aims to equip entry-

level cybersecurity professionals with the core

technical skills they need to pursue and advance

in careers as cybersecurity analysts, consultants,

engineers, IT administrators, and more. The C|CT

creates a foundation that enables individuals

to grow their skills in specialized domains like

penetration testing, security consulting, auditing,

and system and network administration.

THE C|CT: AN

INDUSTRY SOLUTION

WHAT IS THE C|CT CERTIFICATION?

The C|CT is an entry-level cybersecurity program engineered by EC-Council, the creator of

the Certified Ethical Hacker (C|EH) certification, to address the global need and demand for

cybersecurity technicians with strong foundational skills.

WHAT IS UNIQUE ABOUT THE C|CT?

What is C|CT?

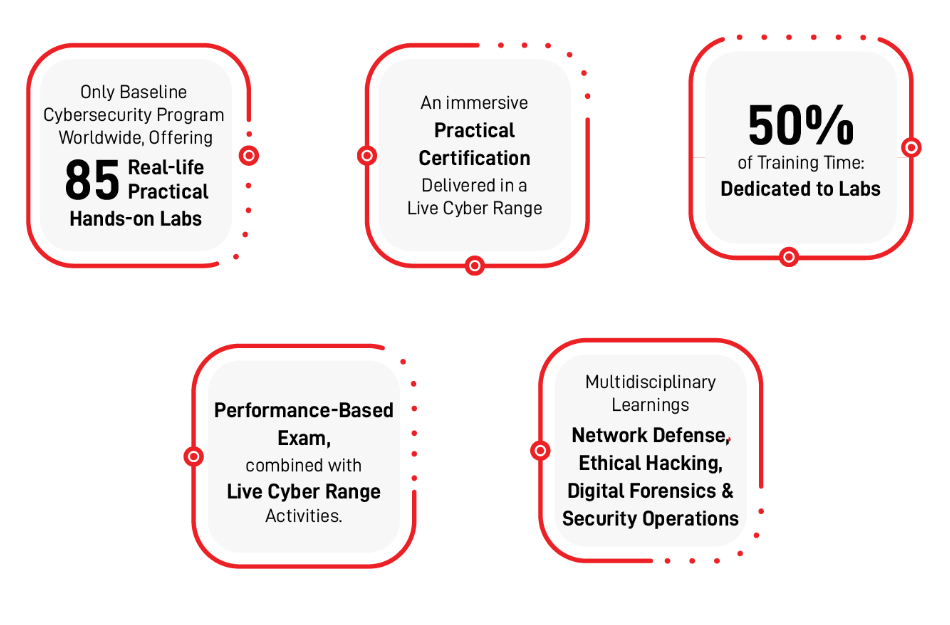

The C|CT is an entry-level cybersecurity program engineered by EC-Council, the creator of the Certified Ethical Hacker (C|EH) certification, to address the global need and demand for cybersecurity technicians with strong foundational skills. C|CT is focused on hands-on practice, with more than 50% of training time dedicated to labs.

WHAT DOES THE C|CT PROGRAM OFFER?

The C|CT provides the foundational skills essential for starting a career in cybersecurity, focusing on four disciplines: network defense, ethical hacking, digital forensics, and security operations.

Key Offerings:

Strong Foundational Coverage

The C|CT certification provides total foundational cybersecurity domain coverage with key concepts in each domain combined with practical hands-on labs and critical thinking challenges producing world-class cyber security technologists.

Live Range Experience

Other popular programs rely on simulation and interactivity as practical-based assessment, the C|CT program is delivered on a live Cyber Range utilizing live targets and real attack systems for a truly immersive, real-life practice and assessment platform.

Capture the Flag

The C|CT certification offers capture the flag (CTF) style critical thinking challenges to accompany

each lab exercise putting knowledge into practice and providing a proven record of skill

demonstration. Candidates completing the C|CT program will earn the C|CT certification and have

a proven track record of performing the tasks required in a live Cyber Range, proving to employers

their ability to perform critical job duties.

Multiple Certifications

The course outline of the C|CT program goes above and beyond some of the more common

entry-level cybersecurity programs, such as the Security+, in a completely hands-on cyber range

environment instead of simulations to ensure cybersecurity skills development. We believe that

candidates who successfully attain the C|CT certification will attain other leading cybersecurity

certifications, including Security+, without further training

Most Affordable

The Despite the unique design of the heavily hands-on course and its uses of real-world cyber range

capability, the certification is one of the most affordable in the world!

JOB ROLES FOR C|CT-CERTIFIED PROFESSIONALS

The C|CT certification prepares IT and cybersecurity professionals to handle a wide range of complex

issues related to securing software, networks, and IT systems against common cyberthreats and

attacks.

The C|CT offers a multifaceted approach that incorporates network defense, ethical hacking, and

security operations to ensure that certification holders have a strong, well-rounded background that

enables them to configure, analyze, and identify problems within an organization. The C|CT course

equips participants with the skills required for the following roles:

IT networking specialist

Cybersecurity technician

Network administrator

Security operations center (SOC) analyst

Network engineer

IT manager

CYBERSECURITY TECHNICIAN JOB DESCRIPTION

Cybersecurity technicians provide technical cybersecurity support, troubleshoot network security

problems, monitor alerts, and follow relevant policies, procedures, and standards to protect

organizations’ information assets.

CYBERSECURITY CAREER STARTER TRACK

Note: This is a suggested path only; courses can be taken in any order.

ОПИСАНИЕ НА ОБУЧЕНИЕТО

C|CT COURSE DESCRIPTION

EC-Council’s C|CT certification immerses students in well-constructed knowledge transfer. Training is

accompanied by critical thinking challenges and immersive lab experiences that allow candidates to

apply their knowledge and move into the skill development phase in the class itself. Upon completing

the program, C|CT-certified professionals will have a strong foundation in cybersecurity principles

and techniques as well as hands-on exposure to the tasks required in real-world jobs.

МОДУЛИ, ВКЛЮЧЕНИ В ОБУЧЕНИЕТО

C|CT COURSE OUTLINE - TOPICS COVERED

1. INFORMATION SECURITY THREATS AND VULNERABILITIES

2. Information Security Attacks

3. Network Security Fundamentals

4. Identification, Authentication, and Authorization

5. Network Security Controls: Administrative Controls

6. Network Security Controls: Physical Controls

7. Network Security Controls: Technical Controls

8. Network Security Assessment Techniques and Tools

9. Application Security

10. Virtualization and Cloud Computing

11. Wireless Network Security

12. Mobile Device Security

13. Internet of Things (IoT) and Operational Technology (OT) Security

14. Cryptography

15. Data Security

16. Network Troubleshooting

17. Network Traffic Monitoring

18. Network Log Monitoring and Analysis

19. Incident Response

20. Computer Forensics

21. Business Continuity and Disaster Recovery

22. Risk Management

HANDS-ON LEARNING LABS

With over 220 hands-on labs conducted in our cyber range environment, you will have the opportunity to practice every learning objective on live machines and vulnerable targets in the course. Pre-loaded with over 3,500 hacking tools and various operating systems, you will gain unprecedented exposure and hands-on experience with the most common security tools, latest vulnerabilities, and widely used operating systems in the industry. Our range is web accessible, making it easier for you to learn and practice from anywhere.

What’s Covered:

СЕРТИФИКАЦИОНЕН ИЗПИТ

YOUR LEARNING PATHWAY TO A

PROMISING CAREER IN CYBERSECURITY

КАРИЕРИ

WHO CAN TAKE THIS COURSE?

The C|CT is ideal for anyone looking to start their career in cybersecurity or add a strong foundational

understanding of the cybersecurity concepts and techniques required to be effective on the job. The

course is especially well suited to:

Early-career IT professionals, IT managers, career changers, and career advancers

Students and recent graduates

WHAT ARE THE PREREQUISITES FOR THE C|CT?

No specific prerequisites are required for the C|CT certification, although previous knowledge and

experience in IT and networking with a focus on cybersecurity can be an advantage. Candidates

should have knowledge of computers and computer networks prior to entering the C|CT program,

although core technologies are covered in the curriculum.

ФОРМИ НА ОБУЧЕНИЕ

iLearn (Self-Study)

This solution is an asynchronous, self-study environment in a video streaming format

Live Online

This solution offers "Live Online" training so that you can get the benefit of collaborating with your peers and gaining real-world skills, conveniently located in your backyard.

ПРОДЪЛЖИТЕЛНОСТ НА ОБУЧЕНИЕТО

ТАКСА ОБУЧЕНИЕ

СЕРТИФИКАТ

EXAM & TRAINING INFORMATION

Exam Title: Certified Cybersecurity Technician

Exam Code: 212-82

Number of Questions: 60

Duration: 3 hours

Exam Availability Locations: ECC Exam Portal

Test Format: Multiple choice and Real Life hands-on Practical

Exam

Exam Mode: Remote Proctoring Services

Passing Score: 70%

Training Duration: 5 days

Delivery Modes: Instructor-led training

iWeek (synchronous online learning)

iLearn (asynchronous online learning)

CodeRed (asynchronous online learning)

СЪДЪРЖАНИЕ НА ОБУЧЕНИЕТО

WHAT YOU WILL LEARN IN THIS COURSE

Key concepts in cybersecurity, including information security and network security

Information security threats, vulnerabilities, and attacks

The different types of malware

Identification, authentication, and authorization

Network security controls

Administrative controls (frameworks, laws, acts, governance and compliance

programs, security policies)

*

Physical controls (physical and workplace security policies, environmental controls)

*

Technical controls (network security protocols; network segmentation; firewalls; intrusion

detection and prevention systems; honeypots; proxy servers; VPNs; user behavior analytics;

network access control; unified threat management; security information and event

management; security orchestration, automation, and response; load baancers; anti-malware

Network security assessment techniques and tools (threat hunting, threat intelligence, vulnerability

assessment, ethical hacking, penetration testing, configuration and asset management)

Application security design and testing techniques

Fundamentals of virtualization, cloud computing, and cloud security

Wireless network fundamentals, wireless encryption, and related security measures

Fundamentals of mobile, IoT, and OT devices and related security measures

Cryptography and public-key infrastructure

Data security controls, data backup and retention methods, and data loss prevention techniques

Network troubleshooting, traffic and log monitoring, and analysis of suspicious traffic

The incident handling and response process

Computer forensics and digital evidence fundamentals, including the phases of a forensic investigation

Concepts in business continuity and disaster recovery

Risk management concepts, phases, and frameworks

Learning Objectives Exam Information

1. Key concepts in cybersecurity, including information security and

network security

2. Information security threats, vulnerabilities, and attacks

3. The different types of malware

4. Identification, authentication, and authorization

5. Network security controls

6. Network security assessment techniques and tools (threat hunting,

threat intelligence, vulnerability assessment, ethical hacking,

penetration testing, configuration and asset management)

7. Application security design and testing techniques

8. Fundamentals of virtualization, cloud computing, and cloud security

9. Wireless network fundamentals, wireless encryption, and related

security measures

10. Fundamentals of mobile, IoT, and OT devices and

related security measures

11. Cryptography and public-key infrastructure

12. Data security controls, data backup and retention

methods, and data loss prevention techniques

13. Network troubleshooting, traffic and log monitoring, and

analysis of suspicious traffic

14. The incident handling and response process

15. Computer forensics and digital evidence fundamentals,

including the phases of a forensic investigation

16. Concepts in business continuity and disaster recovery

17. Risk management concepts, phases, and frameworks

За кого е предназначено

Who is it for?

The C|CT is ideal for anyone looking to start their career in

cybersecurity or add a strong foundational understanding of the

cybersecurity concepts and techniques required to be effective

on the job. The course is especially well suited to:

Early-career IT professionals, IT managers, career changers,

and career advancers

Students and recent graduates

Основни програми и курсове

Основни програми и курсове

СЕРТИФИЦИРАНО ЕТИЧНО ХАКЕРСТВО

C|EH® v12 е специализирана и единствена по рода си програма за обучение, която включва знания и умения за всичко, което трябва да знаете за етичното хакерство ведно с практическо обучение, лаборатории, оценяване, и глобална хакерска игри на конкурентен принцип. Останете на върха на играта с най-търсените умения, необходими за успех в областта на киберсигурността.

Ако искате да попречите на хакерите да проникнат в мрежата ви, първо трябва да проникнете в съзнанието им.

Компютрите по света системно стават жертва на необуздани хакерски атаки. Това хакерство е не само широко разпространено, но и се извършва толкова безупречно, че нападателите компрометират системата, открадват всичко ценно и напълно заличават следите си. Целта на етичния хакер е да помогне на организацията да предприеме превантивни мерки срещу злонамерени атаки, като атакува системата сам; като при това се придържа към законовите ограничения. Тази философия произтича от доказаната практика да се опитваш да хванеш крадец, като мислиш като крадец. С напредването на технологиите и все по-голямата зависимост на организациите от тях информационните активи се превърнаха в критични компоненти на оцеляването. Ако хакерството включва креативност и нестандартно мислене, то тестването на уязвимостите и одитите за сигурност няма да осигурят защита на сигурността на организацията. За да се гарантира, че организациите са защитили адекватно своите информационни активи, те трябва да възприемат подхода "защита в дълбочина". С други думи, те трябва да проникнат в мрежите си и да оценят състоянието на сигурността за уязвимости и излагане на риск. Етичният хакер е лице, което обикновено е наето в организацията и на което може да се има доверие, че ще предприеме опит за проникване в мрежи и/или компютърни системи, използвайки същите методи като хакера. Етичният хакер е лице, което обикновено работи в организацията и на което може да се има доверие, че ще предприеме опит за проникване в мрежи и/или компютърни системи, използвайки същите методи като хакера. В някои държави хакерството е престъпление. Когато се извършва по искане и по силата на договор между етичен хакер и организация, то е законно. Най-важният момент е, че Етичният хакер има разрешение да сондира целта. Програмата CEH сертифицира лица в специфичната дисциплина за мрежова сигурност "Етично хакерство" от гледна точка на неутралността на доставчика. Сертификатът Certified Ethical Hacker ще укрепи знанията за приложение на служителите по сигурността, одиторите, специалистите по сигурността, администраторите на сайтове и всички, които са загрижени за целостта на мрежовата инфраструктура. Сертифицираният етичен хакер е квалифициран професионалист, който разбира и знае как да търси слабите места и уязвимостите в целевите системи и използва същите знания и инструменти като злонамерен хакер. За да получите сертификат Certified Ethical Hacker, трябва да положите успешно изпита CEH 312-50.

Акцентът в целия курс е върху придобиването на практическо ноу-хау, което обяснява акцента върху безплатните и достъпни инструменти. Ще прочетете за някои от най-разпространените наблюдавани атаки, за популярните инструменти, използвани от нападателите, и за това как са били извършвани атаки с помощта на обикновени ресурси.

Може би ще искате да знаете и какво да очаквате, след като завършите курса. Ще ръзполагате с ресурсен материал. Всеки специалист по тестване за проникване може да ви каже, че няма една-единствена правилна методология или последователност от стъпки, които можете да следвате, докато одитирате клиентски сайт. Няма един шаблон, който да отговаря на всички ваши нужди. Стратегията ви за тестване ще варира в зависимост от клиента, основната информация за системата или ситуацията и ресурсите, с които разполагате. Въпреки това, за всеки етап, който изберете - било то преброяване, защитна стена, проникване в други домейни - ще намерите нещо в този учебник, което определено можете да използвате.

И накрая, това не е краят! Учебният материал от този курс трябва да се счита за постоянна работа в процес на разработка, защото с течение на времето се добавяме и стойност към него. Възможно е някои аспекти да ви се сторят изключително подробни, а други да са с по-малко подробности. Непрекъснато се питаме дали съдържанието помага да се обясни основният смисъл на темата и постоянно калибрираме материалите си с оглед на това.

ОПИСАНИЕ НА ОБУЧЕНИЕТО

СЕРТИФИЦИРАНО ЕТИЧНО ХАКЕРСТВО

Описание на обучението

Програмата за обучение C|EH® v12 включва 20 модула, обхващащи различни технологии, тактики, и процедури, предоставящи на бъдещите етични хакери основните знания, необходими за развитието им киберсигурността. Концепциите, включени в програмата за обучение са разделени 50/50 между обучение, основано на знания, и практическо приложение чрез нашите кибер системи. Всяка тактика, обсъждана в обучението, е подкрепена от поетапни лабораторни упражнения, създадени във виртуална среда с живи цели, активни инструменти и уязвими системи. Чрез нашата лабораторни технологии, всеки участник получава изчерпателни знания и практическа подготовка, които да спомагат за техническото му и професионално развитие.

Програмата за обучение C|EH® v12 включва 20 модула, обхващащи различни технологии, тактики, и процедури, предоставящи на бъдещите етични хакери основните знания, необходими за развитието им киберсигурността. Концепциите, включени в програмата за обучение са разделени 50/50 между обучение, основано на знания, и практическо приложение чрез нашите кибер системи. Всяка тактика, обсъждана в обучението, е подкрепена от поетапни лабораторни упражнения, създадени във виртуална среда с живи цели, активни инструменти и уязвими системи. Чрез нашата лабораторни технологии, всеки участник получава изчерпателни знания и практическа подготовка, които да спомагат за техническото му и професионално развитие.

МОДУЛИ, ВКЛЮЧЕНИ В ОБУЧЕНИЕТО

Модули включени в обучението:

Модел 1: Въведение в етичното хакерство

Покрива основите, ключовите елементи и контрола на информационната сигурност, основите на етичното хакерство, съответните закони и стандартни процедури.

Модул 2: Разузнаване и отпечатъци

Включва използване най-новите техники и инструменти, за да се извършви разузнаване и да се отпечатат следи - това е критичен етап от процеса на етично хакерство, предшестващ атаката.

Модул 3: Сканиране на мрежи

Включва различни техники за сканиране на мрежи и мерки за противодействие.

Модул 4: Изброяване

Изучават се различни техники на свързване и задълбочен анализ към целеви системи, протоколи или услуги, както и контрамерки за противодуйствие срещу това.

Модул 5: Анализ на уязвимости

Изучават се начините за идентифициране на пропуски в сигурността на мрежата, комуникационната инфраструктура и крайните системи на целевата организация. Разглеждат се различни видове оценки на уязвимосттите и инструментите за тяхното преодоляване.

Модул 6: Пробиване на системи

Изучават се с различни методологии за хакване на системи - включително стеганография, атаки за стеганализиране и прикриване на следи - използвани за откриване на уязвимости в системите и мрежите.

Модул 7: Заплахи от зловреден софтуер

Запознаване с различни видове зловреден софтуер (троянски кон, вирус, червей и др.), APT и безфайлов зловреден софтуер, процедура за анализ на зловреден софтуер и мерки за противодействие на зловредния софтуер.

Модул 8: Подслушване

Изучават се техниките, които си използват за подслушване на трафик, за откриване на уязвими и слаби места в мрежите, както и кои са контрамерките за защита срещу такива атаки.

Модул 9: Социално инженерство

Изучават се концепции и техники за социално инженерство, включително как се идентифицират опити за кражба, как се одитират слаби и уязвимости на ниво човек и какви са противодействията на социалното инженерство.

Модул 10 Отказ от обслужване

Изучават се различни различни техники за атаки тип отказ от обслужване (DoS и DDoS), както и кои са инструментите, които се използват за одит на целевите системи и разработване на DoS и DDoS контрамерки и защити.

Модул 11: Отвличане на сесия

Изучават се различните техники за прекъсване на сесии, използвани за откриване и управление на сесии на мрежово ниво, удостоверяване, оторизация и криптографски слабости и свързаните с тях контрамерки.

Модул 12: Заобикаляне на IDS, защитни стени и Honeypots

Изучават се техниките за заобикаляне на защитни стени, системи за откриване на проникване (IDS) и honeypot; инструментите, използвани за проверка на мрежовия периметър за слабости, и контрамерките.

Модул 13: Хакване на уеб сървъри

Изучават се атаките срещу уеб сървъри, включително цялостна методология за атаки, използвана за проверка на уязвимостите в инфраструктурите на уеб сървърите, и мерки за противодействие.

Модул 14: Хакване на уеб приложения

Изучават се атаките срещу уеб приложения, включително за цялостна методология за хакване на уеб приложения, използвана за одит на уязвимостите в уеб приложенията, и за противодействие.

Модул 15: SQL инжектиране

Изучават се атаките SQL injection, техниките за избягване и мерките за противодействие на SQL injection.

Модул 16: Безжични технологии, мобилна защита и атаки

Изучават се различните видове безжични технологии, включително криптирането, заплахите, методологиите за хакване, инструментите за хакване, инструментите за седефена сигурност на Wi-Fi и контрамерките.

Модул 17: Хакване на мобилни платформи

Изучава се вектора на атака на мобилните платформи, хакването на Android и iOS, управлението на мобилни устройства, насоките за мобилна сигурност и инструментите за сигурност.

Модул 18: Хакване на IoT

Изучават се различни видове атаки за IoT и OT, методология за хакерство, инструменти за хакерство и контрамерки.

Модул 19: Изчислителни облаци

Изучават се различни концепции за изчисления в облак, като например контейнерни технологии и изчисления без сървъри, различни заплахи за изчисления в облак, атаки, методология за хакерство и техники и инструменти за сигурност в облака.

Модул 20 Прекъсване на сесии

Изучават се различните техники за отвличане на сесии, използвани за откриване на слабости в управлението на сесиите, удостоверяването, оторизацията и криптографията на мрежово ниво, както и свързаните с тях контрамерки.

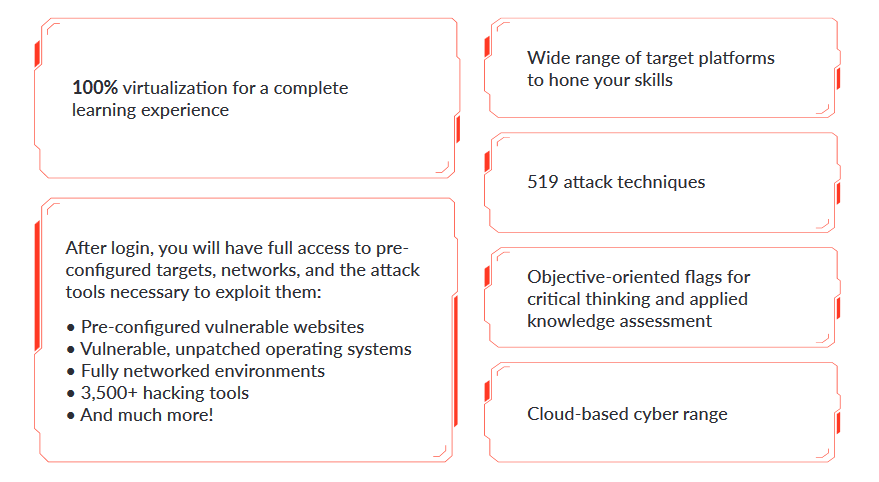

HANDS-ON LEARNING LABS

С над 220 практически лабораторни упражнения, включени в нашата кибернетична среда, вие ще имате възможност да упражнявате всяка учебна цел на виртоални машини и реални уязвими цели в курса. Предварително заредени с над 3500 инструмента за проникване и различни операционни системи, вие ще придобиете безпрецедентна експозиция и практически опит с най-често срещаните инструменти за сигурност, най-новите уязвимости и широко използвани операционни системи в индустрията. Всичко тове едостъпно онлайн, което ви улеснява да учите и да се упражнявате отвсякъде.

Какво е включено в лабораторните упражнения:

- 100% виртуални практически лабораторни упражнения, достъпни онлайн.

- Голям диапазон от разлини видове целеви системи, подходящи за усъвършенстване на знанията ви.

- Ще получите достъп до предварително конфигурирани целеви системи, мрежи и средства за атакуването с оглед получаване на пробиви в сигурността им, както следдва:

- Преконфигурирани уязвими уебсайтове

- Уязвими операционни системи

- Мрежови инфраструктури

- 3 500+ инструменти за създаване на пробиви

- 519 техники за създаване на атаки

- и много още.

СЕРТИФИКАЦИОНЕН ИЗПИТ

Сертификационен изпит:

C|EH® v12 е онлайн, практически изпит.

Името на изпита е CEH(ANSI)

Код: 312-50 (ECC Exam), 312-50 (VUE)

Съдържа брой въпроси: 125

Продължиелност: 4 часа

Формат на тест: Multiple Choice

Успешно взет изпит при резултат минимум от: 70%

Наличен е в ECC - Изпитът се провежда в изпитния център на ТехНетУни.

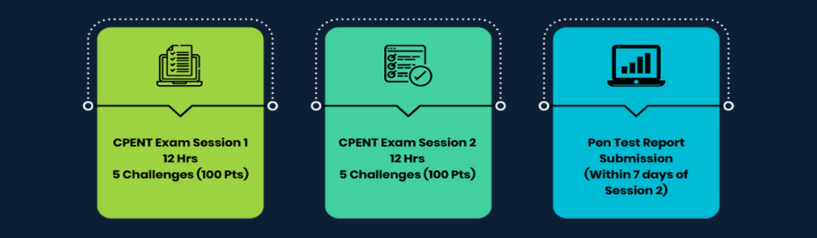

CEH PRACTICAL